Schlagwort: sicherheitslücke

Das Leck tritt offenbar bei allen Android-Versionen (einschließlich Froyo) auf - sagt zumindest heise online. Ein Zugriff auf Systemverzeichnisse ist über den Browser nicht möglich, da dieser abgeschirmt in einer Sandbox läuft. Kennt ein Angreifer den kompletten Pfad und den Namen einer Datei auf einem Android-Gerät, kann er diese unter Ausnutzung der Lücke von dort "herunterladen". Hierbei kann es sich neben Fotos auch z. B. um sensible Anwendungsdaten handeln.

heise konnte den Prozess reproduzieren. Eine auf der Speicherkarte eines Testgeräts liegende Textdatei wurde nach dem Aufruf einer von Cannon bereitgestellten Seite im Browser auf dessen Server übertragen. Die präparierte Seite ließ den Browser hierzu eine HTML-Datei herunterladen und leitete ihn dann auf diese um. Da die Datei lokal verfügbar war, wurde sie mit lokalen Rechten ausgeführt, was dem enthaltenen JavaScript erlaubte auf das Dateisystem des Geräts zuzugreifen und die angeforderte Datei zu übertragen. Hierzu gibt es auch eine Video-Demo.

Vom Herunterladen der speziellen HTML-Datei bekommt der Nutzer fast nichts mit. Im Browser erscheint lediglich ganz kurz eine Meldung, die aber sofort wieder verschwindet. Daher kann man sein Android-Gerät momentan nur vor solchen Angriffen schützen, indem man JavaScript deaktiviert oder einen alternativen Browser (wie Opera Mobile) verwendet, der vor dem Download von Dateien zunächst fragt. Es gäbe allerdings auch andere Wege, die schädliche Datei einzuschleusen - z. B. als Mail-Anhang.

Google hat bereits einen Patch entwickelt, der die Sicherheitslücke schließen kann. In der kommenden Android-Version 2.3 (Gingerbread) wird er nicht enthalten sein. Es kann noch eine Weile dauern, bis ein entsprechendes Update verfügbar ist.

Wie TechCrunch berichtet, gibt es bei Blogger eine Sicherheitslücke mit der man dem Besucher eine Mail senden kann, wenn dieser mit in einem Google Account bzw. Google Mail eingeloggt ist. Der Entdecker dieser Lücke stammt aus Armenien und habe Google schon mehrfach auf die Lücke hingewiesen. Google hat die Lücke inzwischen geschlossen.

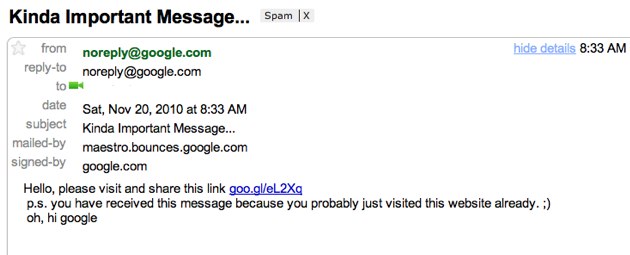

Auf einem Blog bei Blogpost.com baute der Hacker einen Code ein, der dem Besucher eine Mail an seinen Google Account schickt. Diese sah wie folgt aus:

Google hat auf das Posting von TechCrunch reagiert und mitgeteilt, dass das Team bereits das Problem untersuche. Die Lücke sei bereits geschlossen. Die Lücke wurde in der Google Apps Script API entdeckt. Diese nutzte die speziell erstellte Webseite aus, um den Besuchern eine Mail zu schicken. Dies ging aber nur, wenn der Besucher gleichzeitig in einem Google Account einloggt ist. Diese Mails wurden dann über die API verschickt. Google hat den Blog sofort offline genommen und die Funktion wenig später deaktiviert.

Für Facebook wäre das wohl eine Feature gewesen und keine Sicherheitslücke. ;-)

Vor wenigen Tagen haben Nutzer über eine Sicherheitslücke in Googles eMail Dienst Google Mail berichtet. Nun nimmt Google zu dieser Stellung und sagt, dass es keine derartige Lücke in Google Mail gibt.

Wie Chris Evans im Google Security Blog schreibt, habe man die Spekulationen gesehen. Weiter heißt es, dass man bei Google sehr auf die Sicherheit der Produkte achtet und bei solchen Berichten schnell reagiert. Als Ergebnis der Untersuchung der möglichen Sicherheitslücke in Google Mail hat man festgestellt, dass es keine derartige Lücke in Google Mail gibt.

Häufig gingen Angreifer auch so vor: Nutzer bekommen eine gefälschte Mail mit einem Link zu Seiten wie google-hosts.com. Dort sollen sie sich dann einloggen. Die Betreiber der Seite stehen in keiner Verbindung zu Google und speichern die Daten wie Passwort und Benutzernamen. Mit diesen Daten loggen sich die Angreifer dann in Google Mail ein und setzen das Passwort einer Domain zurück oder erstellen einen Filter. Das liegt aber schon fast ein Jahr zurück.

Google blickt auch noch einmal auf die Lücke aus dem September 2007 zurück, die man in weniger als 24 Stunden geschlossen hatte.

Auch habe man gemerkt, wie vielen Menschen Google Mail sehr wichtig ist. Daher versuche man dieses so sicher wie möglich zu machen. Chris Evans empfiehlt die https:// Option in Google Mail zu aktivieren und wenn man sich einloggt darauf zu achten, dass man sich auch https://accounts.google.com befindet.

» Google Mail security and recent phishing activity

Vor wenigen Tagen haben Nutzer über eine Sicherheitslücke in Googles eMail Dienst Google Mail berichtet. Nun nimmt Google zu dieser Stellung und sagt, dass es keine derartige Lücke in Google Mail gibt.

Wie Chris Evans im Google Security Blog schreibt, habe man die Spekulationen gesehen. Weiter heißt es, dass man bei Google sehr auf die Sicherheit der Produkte achtet und bei solchen Berichten schnell reagiert. Als Ergebnis der Untersuchung der möglichen Sicherheitslücke in Google Mail hat man festgestellt, dass es keine derartige Lücke in Google Mail gibt.

Häufig gingen Angreifer auch so vor: Nutzer bekommen eine gefälschte Mail mit einem Link zu Seiten wie google-hosts.com. Dort sollen sie sich dann einloggen. Die Betreiber der Seite stehen in keiner Verbindung zu Google und speichern die Daten wie Passwort und Benutzernamen. Mit diesen Daten loggen sich die Angreifer dann in Google Mail ein und setzen das Passwort einer Domain zurück oder erstellen einen Filter. Das liegt aber schon fast ein Jahr zurück.

Google blickt auch noch einmal auf die Lücke aus dem September 2007 zurück, die man in weniger als 24 Stunden geschlossen hatte.

Auch habe man gemerkt, wie vielen Menschen Google Mail sehr wichtig ist. Daher versuche man dieses so sicher wie möglich zu machen. Chris Evans empfiehlt die https:// Option in Google Mail zu aktivieren und wenn man sich einloggt darauf zu achten, dass man sich auch https://accounts.google.com befindet.

» Google Mail security and recent phishing activity

Durch eine Sicherheitslücke in Google Mail soll es Hackern möglich sein, einen Filter zu erstellen und so alle Mails an eine andere Adresse weiterzuleiten. Derzeit gibt es Berichte wonach man diese Erfolgreich ausgenutzt hat um Domains zu stehlen.

Die Lücke soll auf eine Cross-Site-Request-Forgery-Schwachstelle (CSRF) beruhen und durch eine präparierte Webseite den Filter in Google Mail setzt. Allerdings muss sich das Opfer neu in Google Mail einloggen und in einem zweiten Fenster die präparierte Webseite offen haben.

Sobald der Filter gesetzt ist, nutzt der Angreifer die Passwort Zurücksetzen Funktion des Domainproviders und kann sich dann beim Anbieter einloggen und somit die komplette Webseite verändern.

Insgesamt ähnelt die Lücke in Google Mail einer Lücke aus dem September 2007, die eigentlich geschlossen sein soll.

Die wahrscheinliche Ursache liegt aber in der Art wie Google Mail Anfragen verarbeitet. Google Mail soll nach Analysen immer noch eine sitzungsbezogene statt einer request-bezogenen Authentifizierung verwenden. Bei einer request-bezogenen Authentifizierung müsste der Angreifer die bestimmte ID für einen gültigen HTTP-Request erraten.

[heise]

Durch eine Sicherheitslücke in Google Mail soll es Hackern möglich sein, einen Filter zu erstellen und so alle Mails an eine andere Adresse weiterzuleiten. Derzeit gibt es Berichte wonach man diese Erfolgreich ausgenutzt hat um Domains zu stehlen.

Die Lücke soll auf eine Cross-Site-Request-Forgery-Schwachstelle (CSRF) beruhen und durch eine präparierte Webseite den Filter in Google Mail setzt. Allerdings muss sich das Opfer neu in Google Mail einloggen und in einem zweiten Fenster die präparierte Webseite offen haben.

Sobald der Filter gesetzt ist, nutzt der Angreifer die Passwort Zurücksetzen Funktion des Domainproviders und kann sich dann beim Anbieter einloggen und somit die komplette Webseite verändern.

Insgesamt ähnelt die Lücke in Google Mail einer Lücke aus dem September 2007, die eigentlich geschlossen sein soll.

Die wahrscheinliche Ursache liegt aber in der Art wie Google Mail Anfragen verarbeitet. Google Mail soll nach Analysen immer noch eine sitzungsbezogene statt einer request-bezogenen Authentifizierung verwenden. Bei einer request-bezogenen Authentifizierung müsste der Angreifer die bestimmte ID für einen gültigen HTTP-Request erraten.

[heise]