Seit Monaten arbeitet die halbe IT-Industrie daran, eine schwere Sicherheitslücke in allen Prozessoren zu beheben bzw. nach Mitteln und Wegen zu suchen um den Schaden gering und die Folgen klein zu halten. Derzeit besteht zwar noch ein Informations-Embargo, aber dennoch ist vor wenigen Stunden eine Webseite Online gegangen, in dem beide Lücken bereits haarklein beschrieben werden und offizielle Namen bekommen haben.

Vor wenigen Minuten hatte Google offiziell bekannt gegeben der Entdecker der CPU-Lücke zu sein und hat bereits erste Informationen an die eigenen Kunden und Nutzer verteilt. Doch bei einem so großen Thema können sich die Ereignisse schnell überschlagen, und jetzt gibt es schon wieder neue Informationen: Die Lücken haben nun offizielle Namen bekommen, es gibt umfangreiche Dokumentationen und detaillierte Beschreibungen zu den beiden großen Problemen.

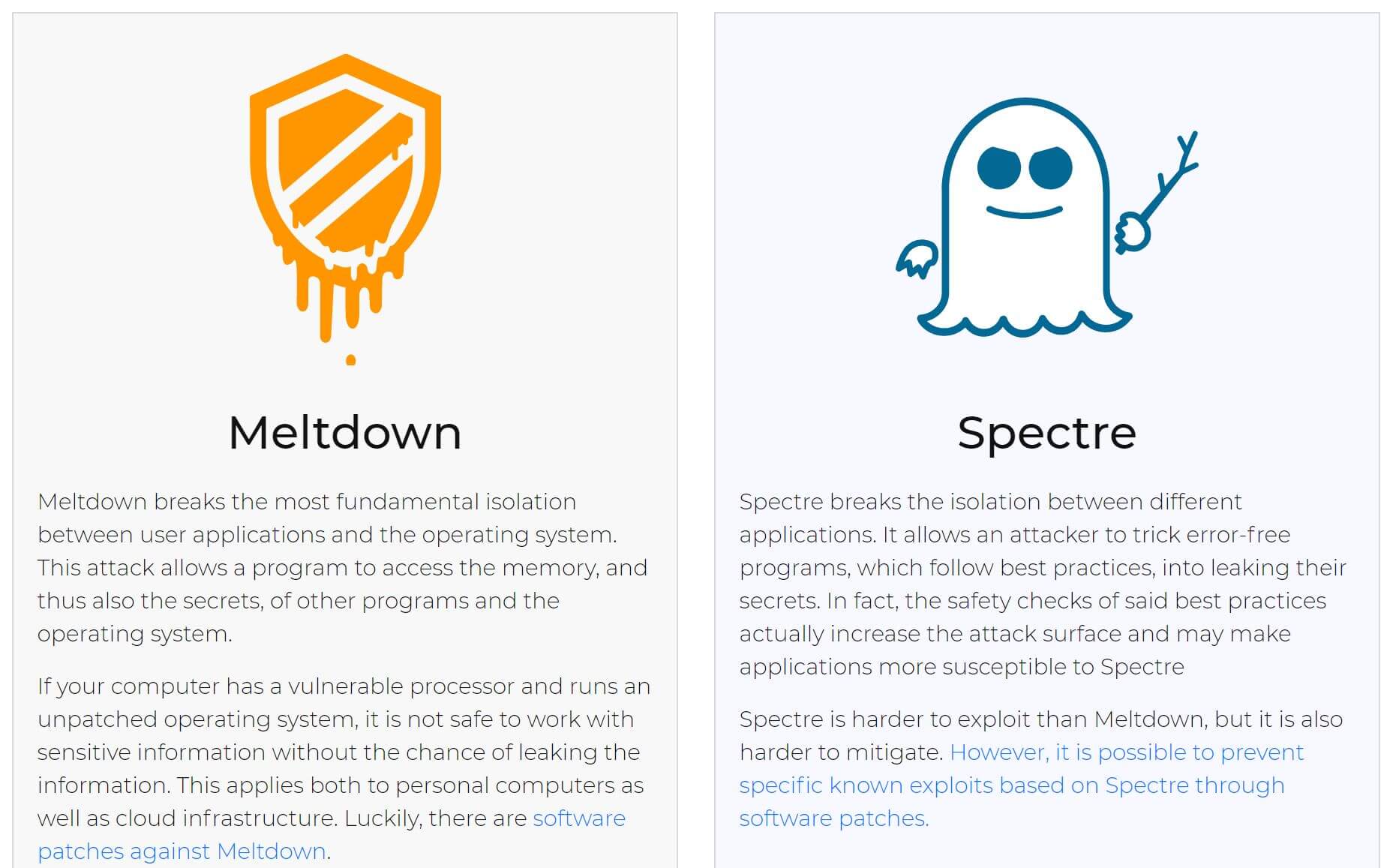

Da beide Lücken eng zusammenhängen, haben sie eine gemeinsame Gruppenbezeichnung bekommen: Meltdown and Spectre. Bei Meltdown handelt es sich um die bereits bekannte Lücke in den Intel-Prozessoren, mit der ein Prozess die Speicherbereiche anderer Prozesse auslesen kann und so in der Lage ist, etwa Passwörter oder andere sensible Informationen auszulesen. Das Problem ist vor allem, dass das praktisch auf Hardware-Ebene geschieht und nicht verhindert oder von Software entdeckt werden kann.

Die zweite Lücke, Spectre, ist gleicher Natur, geht aber etwas anders vor: Bei diesem System wird der auszulesende Prozess selbst manipuliert, so dass die zwischengespeicherten Daten in Form von Passwörtern oder anderen Informationen ausgelesen werden können. Es muss also kein anderer Prozess in den Speicherbereich eines anderen eindringen. Diese Lücke ist bei allen Systemen offen und konnte sowohl bei Intel als auch bei AMD und ARM reproduziert werden – auch wenn AMD derzeit noch anderes behauptet.

Neben einem ausführlichen Einblick in die Natur dieser Lücken, und wie sie genau funktionieren, gibt es auf der Webseite auch eine kleine FAQ mit den wichtigsten Fragen, die ich hier einfach einmal einbinde und ins Deutsche übersetze.

Bin ich von dem Bug betroffen?

Mit hoher Wahrscheinlichkeit: Ja.

Kann ich feststellen ob jemand die Lücke gegen mich verwendet hat?

Nein. Das Ausnutzen der Lücke hinterlässt keine Spuren oder Log-Dateien.

Kann ein Anti-Virus Programm schützen?

Nein, es könnte lediglich Apps entdecken, die diese Lücke ausnutzen wollen. Ein tatsächlicher Angriff kann von einem Anti-Virus Programm nicht erkannt werden.

Welche Informationen könnten ausgelesen werden?

Ist das System betroffen, können alle Daten aus dem Speicher des Computers gelesen werden. Das kann Passwörter und alle anderen sensiblen Informationen betreffen.

Wurde Meltdown oder Spectre bereits ausgenutzt?

Wir wissen es nicht.

Gibt es einen Fix?

Es gibt bereits Patches für Linux, Windows und Mac OS X. Außerdem wird derzeit daran gearbeitet, solche ANgriffe in Zukunft unmöglich zu machen.

Welche Systeme sind von Meltdown betroffen?

Desktop, Laptop und Cloud-Server können von Meltdown betroffen sein. Alle Intel-Prozessoren seit 1995 sind betroffen (ausgenommen Intel Itanium und Intel Atom vor 2013). Derzeit ist unklar, ob Meltdown auch auf ARM und AMD-Prozessoren ausgenutzt werden kann.

Welche Systeme sind von Spectre betroffen?

Alle Systeme: Desktop, Laptop, Cloud-Server und auch Smartphones. Alle modernen Prozessoren mit einer parallelen Verarbeitung von Daten sind betroffen. Nachgewiesen werden konnte die Lücke auf System von Intel, AMD und ARM.

» Offizelle Webseite mit vielen Informationen zu Meltdown and Spectre

Mehr zu diesem Thema

» Auch Chromebooks betroffen?! Sicherheitslücke in Intel-Prozessoren könnte Millionen Computer ausbremsen

» Google äußert sich zur Prozessor-Sicherheitslücke: Android & Chrome OS betroffen & viele weitere Details

» Meltdown and Spectre: So lässt sich der Chrome-Browser gegen die CPU-Sicherheitslücke absichern