75 Prozent aller Geräte betroffen: Android-Sicherheitslücke ermöglicht Modifizierung von signierten Apps

In einem so umfangreichen und weit verbreiteten Betriebssystem wie Android sind Sicherheitslücken keine Besonderheit und schlummern noch in Massen auf den Smartphones der Nutzer – und Google verteilt monatlich Sicherheits-Updates um die Ausnutzung zu verhindern. Jetzt haben Sicherheitsforscher eine Lücke in der grundlegenden Struktur von Apps und dem Betriebssystem entdeckt, mit der selbst signierte und vermeintlich sichere Apps modifiziert werden können.

Jede Android-App ist vom Entwickler mit einem Code signiert, so dass sichergestellt werden kann, dass niemand anderer als der Entwickler selbst Änderungen an einer App vornimmt oder ein gefälschtes Update ausliefern kann. Wer also Apps mit Bedacht herunterlädt und installiert, kann sich einigermaßen sicher sein dass keine Malware von anderen Entwicklern den Weg auf das Smartphone ode Tablet findet. Doch dieser Weg kann durch eine neu entdeckte Sicherheitslücke umgangen werden.

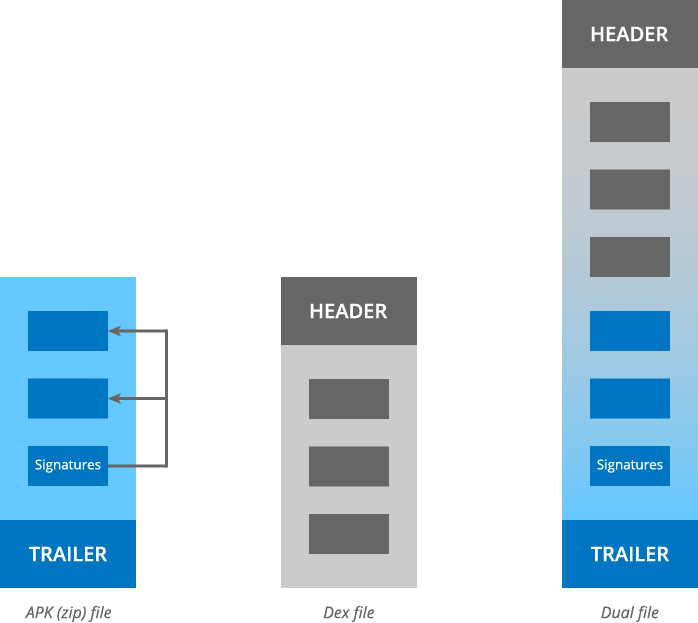

Die neue Sicherheitslücke wurde von GuardSquare entdeckt und auf die Bezeichung „Janus“ getauft: Durch diese Lücke wird es möglich, eine signierte App zu verändern ohne dass das vom Betriebssystem bemerkt wird. Normalerweise führt die kleinste Änderung dazu, dass sie Signatur der APK-Datei ungültig wird und nicht mehr vom Betriebssystem ausgeführt wird. Doch das ist nur der halbe Weg: Wurde eine APK-Datei geprüft, wird sie intern in eine ausführbare DEX-Datei umgewandelt, die über keine Signatur mehr verfügt.

Und genau bei dieser DEX-Datei setzt die Lücke an, denn diese kann nahezu beliebig verändert werden ohne dass das bemerkt wird. Auf diesemWege werden alle Sicherheiten umgangen und es können beliebige Apps modifiziert oder sogar ausgetauscht werden. Ein Angreifer könnte so vor allem eine App mit sehr vielen Berechtigungen aus dem Hause Google oder Facebook oder einem anderen vertrauenswürdigen Entwickler ersetzen und dort sein Unwesen treiben.

Entdeckt wurde die Lücke bereits vor vier Monaten, aber erst vor wenigen Stunden wurde sie veröffentlicht. Google hat die Lücke im Sicherheits-Update für Dezember gestopft, so dass alle Smartphone-Hersteller ihre Geräte absichern könnten – wobei die Betonung bekanntlich auf KÖNNTEN liegt.

Betroffen sind nur Android-Smartphones vor der Version Android Nougat, denn mit diesem Betriebssystem wurde die alte Signatur-Version ersetzt. Lediglich Apps mit einer alten Signatur sind auch unter Nougat und Oreo noch angreifbar. Alle Geräte unter diesen beiden Versionen – und das sind über 75 Prozent – bleiben auch weiterhin betroffen und können nur mit dem Update wieder zur Festung gemacht werden.

Auch in Zukunft sollte man also darauf achten, nur Apps aus dem Play Store zu installieren, denn diese sind zum Großteil Vertrauenswürdig und werden von Googles Algorithmen gecheckt. Auch wenn die Veränderung von Apps nun unbemerkt möglich ist, muss man dem Angreifer ja immer erst noch einen Weg geben auf das eigene Smartphone zu kommen – und das auch wieder in Form einer App.

Die Manipulation von externen Apps wird unter Android seit einigen Wochen sehr kontrovers diskutiert, denn Google hatte eine beliebte Möglichkeit für den Zugriff gesperrt, woraufhin einige Apps ihre grundlegenden Funktionen nicht mehr umsetzen konnten. Google hatte dann vor wenigen Tagen die Notbremse gezogen und die neuen Richtlinien erst einmal ausgesetzt.

GoogleWatchBlog bei Google News abonnieren | GoogleWatchBlog-Newsletter

Ich mache mir das mit meiner Unwissenheit sicher zu einfach, aber ich muss einfach fragen wie man so schlecht programmieren kann, dass wirklich überall und vor allem immer mehr Sicherheitslücken entdeckt werden können. Ist das nicht ein klares Zeichen für Unfähigkeit?

Angeblich wäre doch ein offenes System sogar, grade weil offen, sicherer. Die Realität zeigt das Gegenteil.

Man muss sich das mal auf der Zunge zergehen lassen, welchen Einfluss dieser fehlerhafte Ramsch auf unser Leben hat. Und die selben „Fachleute“ basteln an künstlicher Intelligenz!

Das hat mit schlechtem programmieren nicht viel zu tun. In jedem großen Projekt gibt es Tausende von Lücken, die aber erst dann auffallen wenn die Projekte eine entsprechende Verbreitung haben.

Diese Lücken stammen daher, dass nicht alle eingegeben Daten vollkommen geprüft werden können. Wenn du selbst nicht programmierst, lässt sich das natürlich schlecht nachvollziehen.

1. Es tut mir ja sehr leid, aber ich merke mir die süßen Namen der Android-Versionen schon lange nicht mehr. Wannimmer also die Version einer Software benannt wird, erwarte ich, dass ich eine vergleichbare Angabe erhalte, mit der ich prüfen kann, ob ich drüber oder drunter liege. Das ist ausschließlich für Zahlen gegeben. Mein Gerät zumindest erwähnt den Namen „Nougat“ nirgendwo, nennt mir aber die Nummer „7.1.1“. Ist Nougat jetzt also Version 6.0, 6.1, 6.2, 6.?, 7.0, 7.1, 7.2, 8.0, 8.1 oder was? Das ist komplett unklar und daher ist diese Aussage auch nicht zu gebrauchen und hat den gleichen Wert, als wäre sie nicht da.

2. Hier wird beschrieben, dass man den Dateiinhalt von vom System verwalteten Dateien austauschen kann. So so, kann man da also ungeschützt drin rumrühren? Oder braucht man zur Ausnutzung dieser Lücke zufällig root-Rechte oder bereits eine andere Lücke? Das würde diese Lücke für den Normalverbraucher ja nahezu irrelevant machen. Dieses kleine aber entscheidende Detail hat der Artikel leider gar nicht erwähnt. auch hier ist es mir komplett unmöglich, die Relevanz der Nachricht einzuordnen, ohne andere Quellen zu befragen. Damit hat der ganze Artikel den gleichen Wert, als wäre er nicht da.

Hier hat sich jemand viel Mühe gemacht, einen Text zu schreiben, der am Ende aber immer noch komplett wertlos ist.

1. Mit einem Klick auf den im Artikel enthaltenen Link kommst du auf die aktuellen Zahlen zur Android-Verbreitung, wo es eine Übersicht aller Nummern und Namen gibt. Die Bezeichnungen von Android haben sich eingebürgert und sind vielen Nutzern geläufiger als die Version. Nougat ist 7.x und Oreo ist 8.x

2. Ich kann keine Informationen in den Artikel packen, die nicht existieren. Auch in der Beschreibung der Entdecker von GuardSquare ist keine Rede davon ob Root benötigt wird oder nicht.

1. Mag sein, dass Leute, die den ganzen Tag nichts anderes als Android im Kopf haben, das auswendig wissen. Für mich ist Android nur ein Werkzeug, über das ich möglichst nicht nachdenken will. Und dieser Tage verwenden so viele Programme lustige aber zusammenhangslose Beinamen zu ihren Versionen, dass man sich das unmöglich merken kann.

2. Gut, aber es wäre dennoch eine nützliche Information gewesen, auch über einen völlig unklaren Angriffsweg zu schreiben. Sonst ist die Nachfrage unvermeidlich.