Bis zu 500.000 Nutzer betroffen: Sicherheitsforscher entdecken neue Clickjacking-Malware im Play Store

Android als Plattform bietet sowohl Nutzern als auch den Entwicklern unendlich viele Möglichkeiten, und so ist es nicht verwunderlich dass auch der dunklen Seite der Entwickler immer wieder neue Tricks zur Übernahme der Kontrolle einfallen. Jetzt ist wieder eine weitere Malware im Play Store aufgetaucht, die mindestens eine halbe Million Nutzer betroffen, und sich selbst umfangreiche Rechte auf dem Smartphone verschafft hat. Das Konzept dahinter war schon seit längerer Zeit bekannt.

Angesichts der Verbreitung von Android ist es kein Wunder, dass jede Menge Malware für das Betriebssystem existiert und längst in den Fokus vieler Entwickler gerückt ist. Dank Googles Sicherheitsmechanismen wird der Großteil zwar draußen gehalten und schafft es weder in den Play Store noch auf die Smartphones der Nutzer mit aktivem Play Protect. Aber natürlich rutscht immer wieder mal etwas durch bzw. es werden eigentlich für andere Zwecke gedachte Technologien verwendet.

Die Sicherheitsforscher von Trend Micro haben jetzt einen neuen Exploit entdeckt, der von mehreren Apps im Play Store ausgenutzt worden ist, die zusammen mehr als 500.000 Nutzer erreicht haben und beide unter der Bezeichnung „Smart AppLocker“ zu finden waren. Die Apps haben sich durch gleich mehrere Tricks vollen Zugriff auf das System gesichert und haben so etwa im Hintergrund unsichtbare Werbebanner geladen und diese angeklickt – und somit die Tätigkeit des Angreifers finanziert.

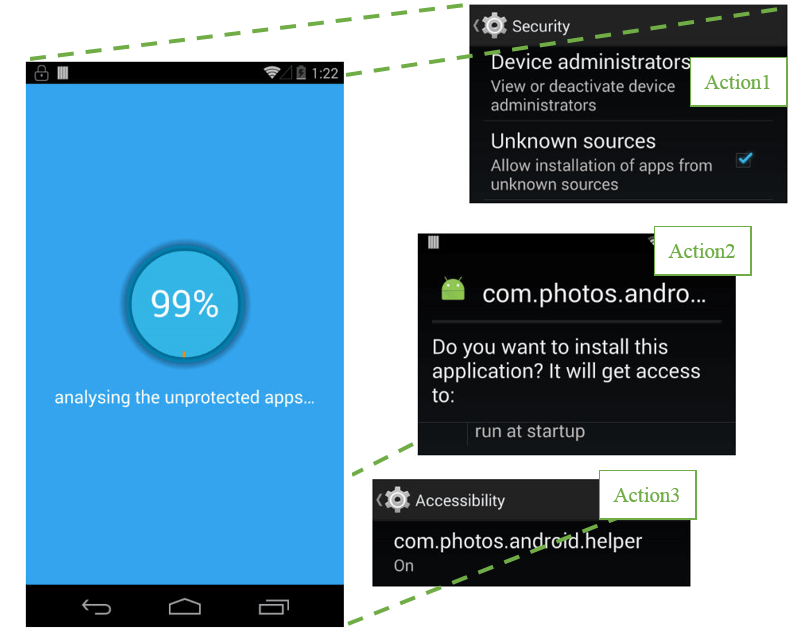

Der Nutzer musste lediglich den Zugriff auf die Accessibility Services gewähren, mit denen es der App möglich ist, auf andere Apps zuzugreifen und über diese zu zeichnen. Alles andere geschah dann im Hintergrund. Dem Nutzer wurde ein Analyse-Bildschirm angezeigt (Screenshot links), in Wirklichkeit wurden im Hintergrund aber andere Apps und Einstellungen geöffnet und diese praktisch ferngesteuert (rechts). Auf diese Weise konnte sich die App selbst weitere Rechte beschaffen, lud neue APK-Dateien herunter, installierte diese und schützte sich auch gleich selbst vor der Deinstallation.

Um die eigene App ständig im Vordergrund zu halten, wurden das System der „Toast Messages“ ausgenutzt, die man normalerweise nur in Form kurzer Statusmeldungen am unteren Bildschirmrand kennt. Doch durch Anpassungen konnten diese auf volle Displaygröße gebracht und mit einem Bild versehen werden, so dass diese für den Nutzer wie eine App mit Analyse-Bildschirm aussehen.

Der Weg hin zu diesem Exploit war bereits seit Monaten bekannt und wurde auch von uns in diesem Artikel ausführlich beschrieben – das ganze wurde damals Clickjacking getauft, und wird jetzt von den Forschern TOASTAMIGO genannt. Das Prinzip ist das gleiche.

Betroffen sind alle Android-Smartphones bis Android 8.0 Oreo oder auch alle Smartphone die das aktuelle Sicherheits-Update von Android erhalten haben, denn Google hat die Lücke dort mittlerweile gestopft. Für alle anderen geht man einen anderen Weg, mit dem das Problem auch für ältere, nicht mehr aktualisierte, Smartphones aus der Welt geschaffen wird: Die starken Restriktionen für die Accessibility Services, die dadurch in einem völlig anderen Licht erscheinen.

Und so hat Google auch weiterhin das Problem zwischen der Flexibilität von Android und der Sicherheit des Systems zu balancieren.

» Viele Details und technische Einblicke bei Trend Micro

GoogleWatchBlog bei Google News abonnieren | GoogleWatchBlog-Newsletter