Bugfixes und Mini-Verbesserungen: Google Chrome 57 wird für Windows, Mac und Linux ausgerollt

Seit dem offiziellen Release von Chrome 56 für den Desktop sind nun schon wieder gute sechs Wochen vergangen, und es wird wieder Zeit für den nächsten großen Versionssprung: Seit wenigen Stunden wird die Version 57 des Chrome-Browsers für die Desktop-Betriebssysteme verteilt und bringt vor allem eine ganze Reihe von Bugfixes mit, die sich Google wieder viel Geld kosten lassen hat.

Im Vergleich zur vorherigen Version handelt es sich bei dem jetzigen Update nur um eine kleine Verbesserung, denn tatsächlich bringt der Browser auf dem Desktop keine neuen Funktionen mit sich. Eine größere Änderung wie das Bevorzugen von HTML5-Inhalten, verstärkte Sicherheitswarnungen oder die Unterstützung von weiteren Dateitypen wie in der Vorversion kann der Chrome 57 unter Windows, Mac oder Linux nicht bieten.

Die einzige nennenswerte Verbesserung in der Version 57 richtet sich vor allem an Webdesigner und findet sich in den CSS Grid Layouts. Diese bringen ein neues Layout-System mit sich, das sich wie ein Gitter über die Webseite legt und die Bewegung und Größe von Elementen mit dem Responsive Design einfacher kontrollierbar macht. Einzelne Zellen dieses Gitters können auch in Reihen und Spalten zusammengefasst und direkt angesprochen werden.

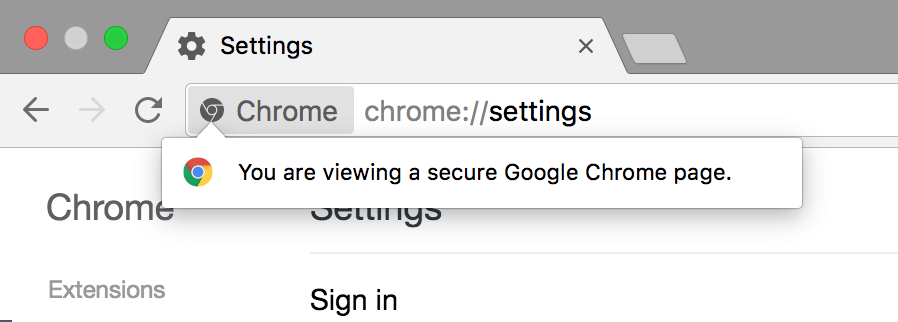

Desweiteren bekommt der Nutzer nun eine Information in der Adressleiste angezeigt, wenn eine interne Chrome-Webseite aufgerufen wird. Symbolisiert wird dies durch ein Chrome-Symbol und dem Text „Chrome“ sowie der bei einem Klick eingeblendeten Zusatzinfo, dass es sich um eine sichere Chrome-Webseite handelt. Diese Information wurde wohl eingefügt, weil der Nutzer an dieser Stelle in Zukunft die Anzeige einer sicheren oder unsicheren Verbindung erwartet.

Ansonsten besteht der Chrome 56 vor allem aus sehr vielen gestopften Lücken, die sich Google insgesamt 38.000 Dollar hat kosten lassen.

[$7500][682194] High CVE-2017-5030: Memory corruption in V8. Credit to Brendon Tiszka

[$5000][682020] High CVE-2017-5031: Use after free in ANGLE. Credit to Looben Yang

[$3000][668724] High CVE-2017-5032: Out of bounds write in PDFium. Credit to Ashfaq Ansari – Project Srishti

[$3000][676623] High CVE-2017-5029: Integer overflow in libxslt. Credit to Holger Fuhrmannek

[$3000][678461] High CVE-2017-5034: Use after free in PDFium. Credit to Ke Liu of Tencent’s Xuanwu LAB

[$3000][688425] High CVE-2017-5035: Incorrect security UI in Omnibox. Credit to Enzo Aguado

[$3000][691371] High CVE-2017-5036: Use after free in PDFium. Credit to Anonymous

[$1000][679640] High CVE-2017-5037: Multiple out of bounds writes in ChunkDemuxer. Credit to Yongke Wang of Tencent’s Xuanwu Lab (xlab.tencent.com)

[$500][679649] High CVE-2017-5039: Use after free in PDFium. Credit to jinmo123

[$2000][691323] Medium CVE-2017-5040: Information disclosure in V8. Credit to Choongwoo Han

[$1000][642490] Medium CVE-2017-5041: Address spoofing in Omnibox. Credit to Jordi Chancel

[$1000][669086] Medium CVE-2017-5033: Bypass of Content Security Policy in Blink. Credit to Nicolai Grødum

[$1000][671932] Medium CVE-2017-5042: Incorrect handling of cookies in Cast. Credit to Mike Ruddy

[$1000][695476] Medium CVE-2017-5038: Use after free in GuestView. Credit to Anonymous

[$1000][683523] Medium CVE-2017-5043: Use after free in GuestView. Credit to Anonymous

[$1000][688987] Medium CVE-2017-5044: Heap overflow in Skia. Credit to Kushal Arvind Shah of Fortinet’s FortiGuard Labs

[$500][667079] Medium CVE-2017-5045: Information disclosure in XSS Auditor. Credit to Dhaval Kapil (vampire)

[$500][680409] Medium CVE-2017-5046: Information disclosure in Blink. Credit to Masato Kinugawa

Die Updates für Android und Chrome OS werden in den nächsten Tagen folgen und bringen sehr wahrscheinlich deutlich mehr Verbesserungen mit sich.

» Ankündigung im Chrome Releases-Blog

GoogleWatchBlog bei Google News abonnieren | GoogleWatchBlog-Newsletter