Google Security Key ausprobiert

Vor ein paar Tagen hat Google ein neues Feature welches die Sicherheit erhöhen soll vorgestellt. Heute war mein YUBIKEY NEO in der Post. Ich hab das Feature mal ausprobiert.

Beim YUBIKEY NEO ist zu beachten, dass dieser im Auslieferungszustand nicht FIDO Universal 2nd Factor (U2F) unterstützt. Über eine kostenlose Software kann man diese Einstellung aber aktivieren. One Time Passwörter, die das Teil auch erzeugen kann, werden in diesem Zuge deaktiviert.

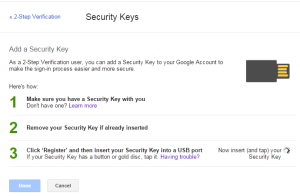

Die Einrichtung erfolgt auf einer eigenen Seite im Google Account bei der Bestätigung in zwei Schritten. Man kann mehrere dieser Security Keys einfügen und entsprechend nutzen.

Loggt man sich nach der Einrichtung ein und hat natürlich die Bestätigung in zwei Schritten aktiviert, so fragt Google nicht mehr nach dem Code aus der SMS oder App, sondern standardmäßig nach dem Security Key. Das Einloggen auf Windows war problemlos möglich. Bei Ubuntu 14.04 liegt die Erfolgsquote bei ~60%.

Loggt man sich nach der Einrichtung ein und hat natürlich die Bestätigung in zwei Schritten aktiviert, so fragt Google nicht mehr nach dem Code aus der SMS oder App, sondern standardmäßig nach dem Security Key. Das Einloggen auf Windows war problemlos möglich. Bei Ubuntu 14.04 liegt die Erfolgsquote bei ~60%.

Interessant finde ich das Verhalten von meinem Chromebook mit Chrome OS 39: Es stürzt beim Antippen des Keys komplett ab, natürlich ohne Crashlog. Natürlich kann man auch weiterhin Google Authenticator verwenden oder sich die Codes per SMS schicken lassen, wenn der Key mal nicht geht oder man ihn nicht dabei hat.

Ich habe mich bewusst für den NEO entschieden, da dieser noch ein paar mehr Features unterstützt, etwa auch PGP.

GoogleWatchBlog bei Google News abonnieren | GoogleWatchBlog-Newsletter

Wie kann ich denn meinen Neo U2F ready machen?

kommt auf das alter der Firmware an.

Meiner leider nicht: Firmware 3.2.0 :/