Android: Neu entdeckte Trojaner richten hohe finanzielle Schäden an

Viren und Trojaner auf Smartphones sind immer noch ein Thema, das, obwohl die Bedrohung praktisch täglich größer wird, von kaum jemandem ernst genommen wird. Sowohl Kaspersky als auch McAfee haben nun besonders heimtückische Trojaner entdeckt die sich tief im System einnisten und dem Besitzer eine hohe Telefonrechnung bescheren oder gar das gesamte Konto leerräumen.

Der von Kaspersky gefundene Trojaner Backdoor.AndroidOS.Obad.a nistet sich nach der Installation so tief in das System ein, dass er selbst mit Root-Zugriff nicht mehr vom Smartphone entfernt werden kann. Dazu nutzt er eine Kombination aus gleich 3 Android-Sicherheitslücken aus und taucht dadurch in keiner App-Liste auf und kann daher auch von keinem einem Virenscanner entdeckt werden.

Der Trojaner selbst läuft stets im Hintergrund und ist für den Nutzer nicht sichtbar, muss sich also selbst nicht als fremde App ausgeben. Er nimmt in gewissen Zeitabständen Verbindung zu einem Control-Server auf und übermittelt diesem verschlüsselt die MAC-Adresse, IMEI-Nummer, Telefonnummer und den Namen des Besitzers und aktualisiert seine Liste mit SMS-Premium-Diensten. Und genau durch diese fügt er dem Nutzer erheblichen Schaden zu.

Obad.a sendet SMS an Premium-Dienste und verursacht dem Besitzer der SIM-Karte dadurch hohe Kosten. Eingehende und Ausgehende SMS werden von der App außerdem im Hintergrund analysiert und im Bedarfsfall gelöscht – so dass der Nutzer keine automatischen Antworten sieht oder die Möglichkeit hat die Abos der Premium-Dienste zu kündigen.

Der Trojaner verbreitet sich sowohl per SMS, mit einem Downloadlink, oder auch per Bluetooth. Befinden sich offene Bluetooth-Geräte in der Nähe, verschickt sich der Trojaner selbst an den nächsten Wirt und setzt sein Treiben dort fort. Außerdem ist in der Lage, selbst weitere Schadsoftware aus dem Internet nachzuladen und unbemerkt auf dem Gerät zu installieren.

Trojaner #2 räumt das Bankkonto leer

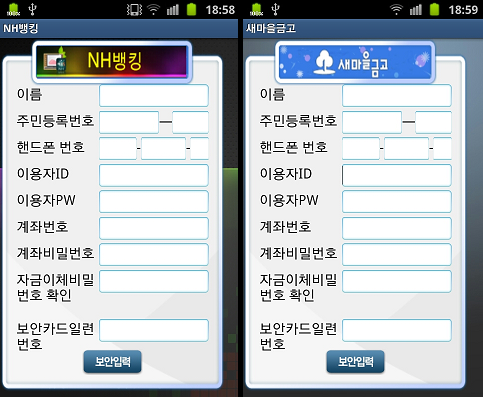

Der von McAfee gefunde Trojaner geht sogar noch einen Schritt weiter und kann bei seinem unbedarftem Nutzer für ein leeres Bankkonto sorgen: Der Download-Link zum Trojaner wird per SMS oder eMail verbreitet und gibt sich als notwendiges Update einer bestehenden Onlinebanking-App aus. Derzeit sind zum großen Teil nur südkoreanische Nutzer betroffen, aber auch in Deutschland soll es schon Fälle mit einer vermeintlichen Postbank-App geben.

Der installierte Trojaner gibt sich dann als App der Bank aus und ist der originalen App nachempfunden – so dass der Nutzer erst einmal keinen Verdacht schöpft. In der App werden nun alle notwendigen Daten vom Nutzer abgefragt. Zusätzlich überwacht die App auch die eingehenden SMS und fängt dabei mTAN-Nummern der echten Onlinebanking-App ab und überträgt diese Nummern an den Server des Trojaner-Entwicklers. Die SMS selbst wird gelöscht, so dass der Nutzer diese niemals zu Gesicht bekommt.

Ausgestattet mit den Zugangsdaten, der Bankverbindung und einer frischen Liste von TAN-Nummern können die Angreife nun seelenruhig das Bankkonto des Nutzers leer räumen. Ganz nebenbei nimmt auch dieser Trojaner Kontakt zu Premium-Diensten auf und treibt die Handy-Rechnung in die Höhe…

—

Wahrscheinlich muss es erst einige großangelegte Angriffe auf Smartphones und Bankkonten geben, bevor sich der Durchschnittsnutzer einen Virenscanner installiert und auch auf dem Smartphone nicht auf jeden vorgesetzten Link klickt. Aber diesen Fehler macht jeder sicher nur einmal…

[heise]

GoogleWatchBlog bei Google News abonnieren | GoogleWatchBlog-Newsletter

Virenscanner für Android sind Schwachsinn. Punkt.

Wer sich keine Gedanken darüber macht, was er installiert, der verdient es schlichtweg nicht anders.

Prinzipiell geben ich dir da vollkommen Recht! Ohne diese Trojaner kleinreden zu wollen zeigt mMn auch dieses Beispiel wieder das die AV-Hersteller immer gerne ein bisschen auf Drama machen (verständlich, wenn man sich ihr Geschäftsmodell ansieht).

Ich hab mir den Blog von Kaspersky durchgelesen. Die 3 Sicherheitslücken: (1) Fehler im Dex2Jar-Toolkit: das hat nicht wirklich was mit Android zu tun, Kaspersky tut sich nur schwerer beim Decompilieren, (2) Fehler bei der Interpretation vom Manifest-File: Bug ja, Sicherheitslücke nicht unbedingt, (3) Fehler bei der Ansicht von Apps mit Device Administrator-Privilegien: Bug ja, Sicherheitslücke jein, sicherlich problematisch.

Fakt ist aber, dass der User den Trojaner aktiv installieren muss und ihm auch aktiv die Device Administrator-Privilegien erlauben muss. Weiters gehe ich davon aus, dass der User App Sideloading aktiviert haben muss, weil die Apps wohl nicht im Play Store liegen – Kaspersky erwähnt die Quelle ja nicht.

Mir is schon bewusst das die wenigsten Menschen IT-affin sind, aber bissl überlegen kann man schon verlangen. Im Zweifel einfach nicht überall auf „OK“ klicken…

Und im Vorfeld noch bei vollem Bewusstsein das „installieren aus unsicheren Quellen“ aktivieren.

Kann man sich eigentlich beim Provider diese Premium-SMS Dienste (also im Prinzip die Nummern dieser Dienste) sperren lassen, sodass man von der Seite her auf der sicheren Seite ist? Also quasi, dass ich nur an „normale“ Nummern SMS und Telefonate ausführen kann.

Ja, so gut wie jeder Provider bietet diese Option an.

Die VR-Banking APP lässt die mobile TAN nicht zu. Das beschriebene Angriffsszenario geht hier deshalb nicht.

Und z.B. die Sparkasse schreibt deutlich in die AGB des Onlinebankings, dass man NICHT smsTAN und mobiles Banking auf dem selben Gerät machen soll. Was ja auch logisch ist, da man dadurch die Zwei-Kanal-Sicherheit wieder aushebelt.

Sinnhafter wäre es gewesen, die betreffenden Dateien gleich namentlich zu benennen, damit man sie – entsprechende Rechte vorausgesetzt – aus dem System entfernen kann. Passend aufgerüstete Dateimanager gibt’s ja wohl…

Nutzer sollten nicht einfach die Option aktivieren um APKs aus anderen Quellen installieren zu können. Der normale Nutzer wird es kaum benötigen und mit dem voreingestellten deaktivierten Status ist er schon gegen die viele solcher Apps geschützt.